遇到分佈式阻斷服務(DDoS)和L7應用層的恐攻時..除了少有保護意識真的很耐打的公司組織之外..都是造成巨大的損失,現在雲端是目前的趨勢外,它所帶來的好處及多但也伴隨而來安全性的隱憂...我指的安全非雲端本質上不夠安全,而是架構設計元件服務上的加值,目前雖然 Cloud Armor 還屬於 Preview 狀態..我們就拿來一探究竟..(其實是上面寫最重要的一句話...Preview期間沒有SLA,也不用花錢,"免費",這時候不玩還等甚麼呢?)![]()

以下是官方對 Cloud Armor 服務的描述說明:

Cloud Armor 可以和 Cloud HTTP(S) Load Balancing 搭配使用,提供 IPv4 和 IPv6 白名單/黑名單、抵擋像是 Cross-site scripting (XSS) 和 SQL injection 這類針對應用服務的攻擊、並針對所在的地理位置進行存取的控制。並且可以透過 Cloud Armor 客製化防禦措施,結合 Layer 3 到 Layer 7 的參數來抵擋多重(兩種或以上)的攻擊組合。Cloud Armor 會針對每個 request 和對應的 行為做記錄並向 Stackdriver 發送信息,所以您能查看那些被阻止或是被允許的網路流量。

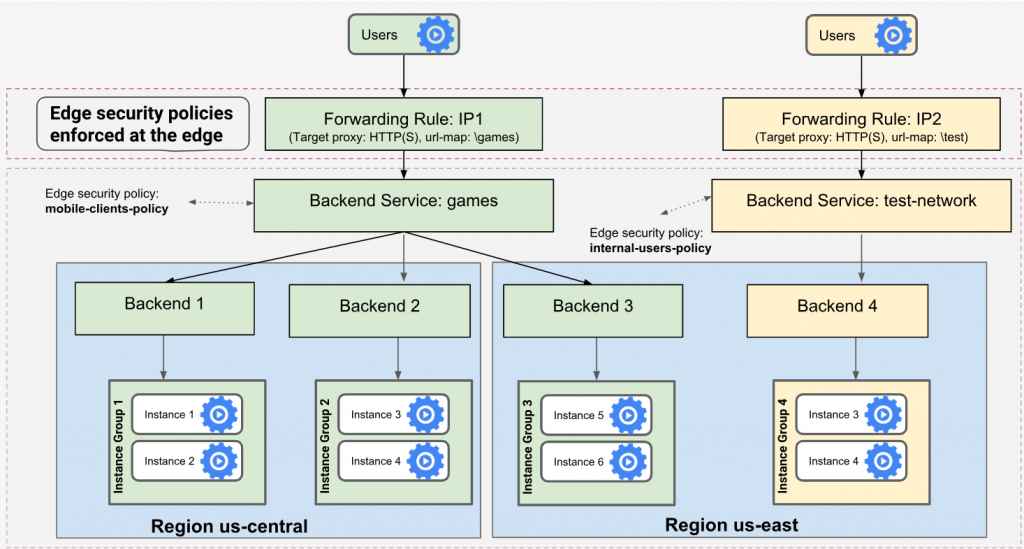

Cloud Armor 架構示意圖如下:

接下來就來試試這新玩意,主角隱藏在網路類別中,直接選到 Cloud Armor

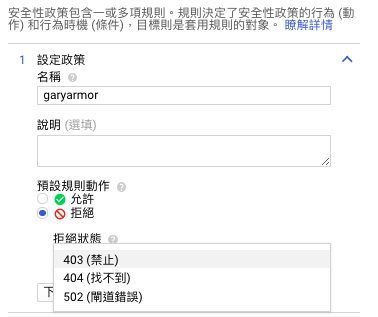

中文說明滿老梗...就是安全政策

自訂名稱不用教吧!接下來因為搭配等等的測試故我直接設定對整個連線都是Deny,訊息就選擇403禁止看起來比較嚇人

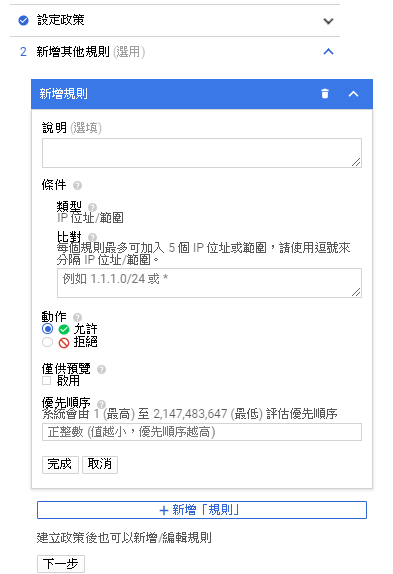

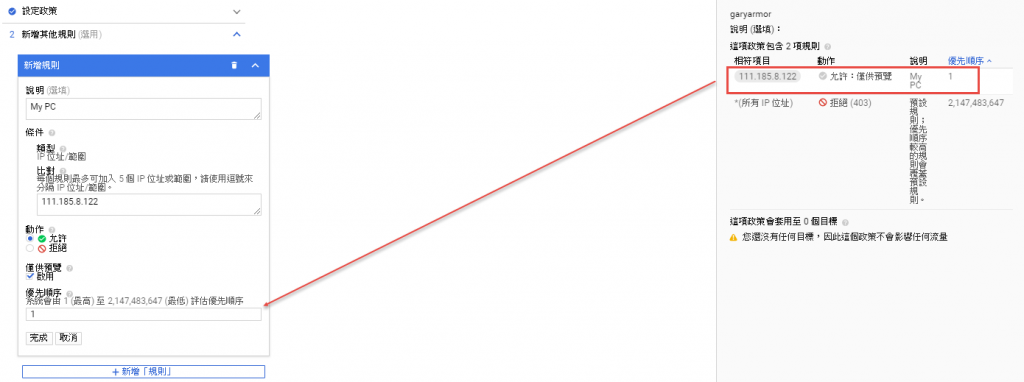

接下來設定例外允許

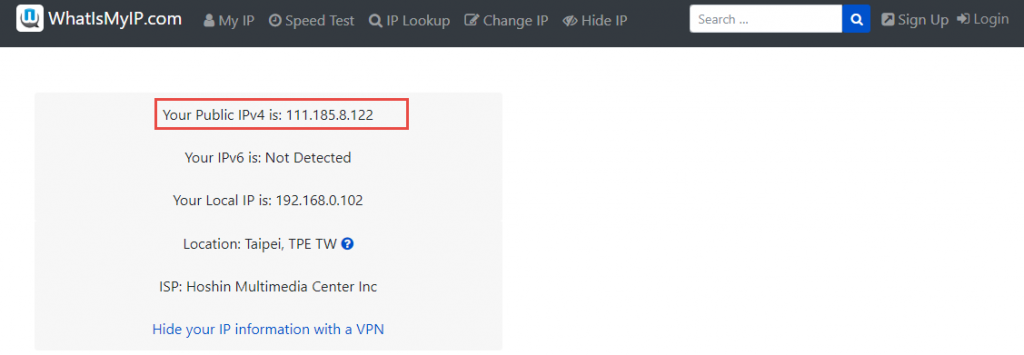

我都喜歡拿我目前對外連線的IP來做文章

立馬設定自己對外IP允許優先當然是一馬當先喽!右方的摘要還真的是隨設即時更新狀態,好了就新增規則

補充啟用預覽就可以透過 Stackdriver 記錄預覽這條Policy效果..當然就勾選喽!

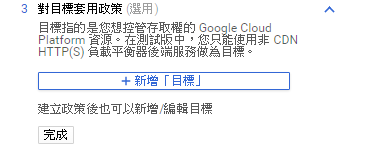

非啟用CDN的負載平衡服務才支援(Bata期間)

從後端服務來看只有偵測到一組負載平衡服務

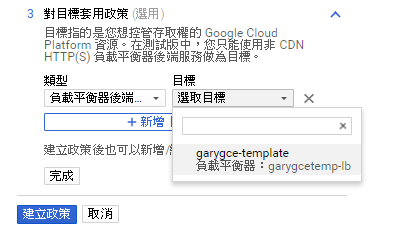

但實際我有三組負載平衡立馬來驗證一下是否真的是啟用CDN的條件無法選取到

還真的是有....對啦!這有拿來做網站CDN加速測試用(堤外話檢視一下)

設定僅有一組沒勾選CDN的負載平衡服務,設定無誤就按下完成

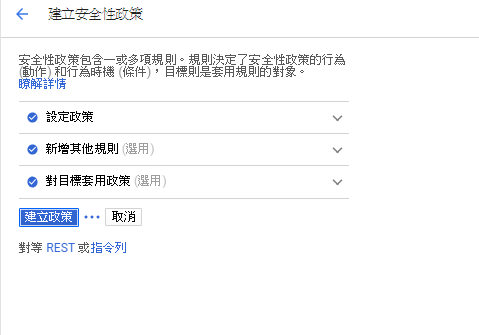

直接套用建立此 Cloud Armor 服務吧!

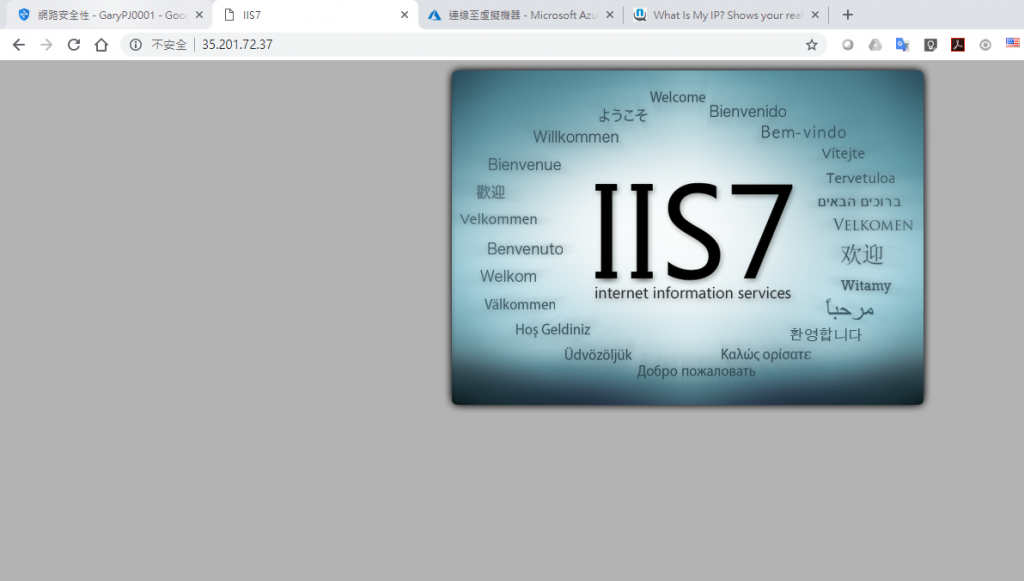

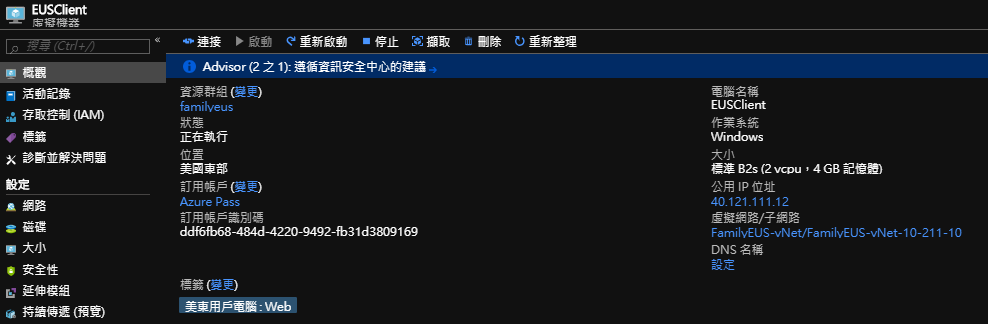

檢視目前套用安全政策的LB的IP

直接來連線均正常顯示網頁

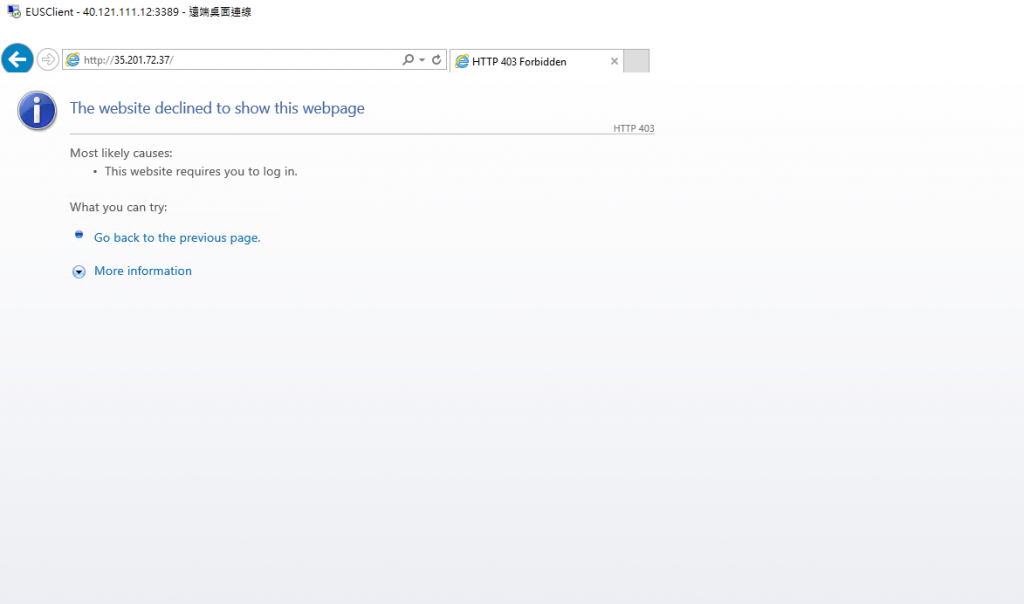

來透過非此允許之Public IP試試

的確是403被禁止

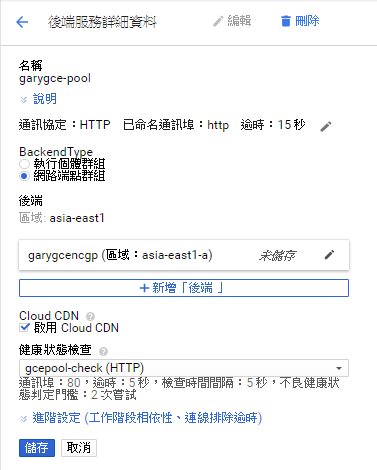

回頭來看一下剛剛套用的後端服務

如果還要再新增受此套用的後端LB服務隨時可以添加或刪減(把CDN拿掉後果然就偵測到另一組)

有了,所以可以同個規則對多項LB統一套用讓管理更容易

看起來官網上此服務的文件功能支援真的不多,也沒有DDoS或是L7應用層功能上的防護設定(應該是默認的功能無法人工調整,最後只能從Stackdriver的紀錄中才能看出端倪了,補充此服務有支援對Kubernetes Engine綁定保護

目前看起來能做的不多,嘗鮮來玩玩,今天就先到這了!!大家81